Conceitos de gerenciamento de identidade e acesso.

O que significa gerenciamento de identidade e acesso?

O gerenciamento de identidade e acesso (IAM) garante que as pessoas que realizam funções de trabalho certas em sua organização (identidades) possam acessar as ferramentas de que precisam para realizar seus trabalhos. Os sistemas de gerenciamento de identidade e acesso permitem que sua organização gerencie aplicativos de funcionários sem fazer login em cada aplicativo como administrador. Os sistemas de gerenciamento de identidade e acesso permitem que sua organização gerencie uma variedade de identidades, incluindo pessoas, software e hardware, como robótica e dispositivos IoT.

Por que você precisa do IAM?

As empresas precisam do IAM para fornecer segurança online e aumentar a produtividade dos funcionários.

- Segurança. A segurança tradicional geralmente tem um ponto de falha – a senha. Se a senha de um usuário for violada – ou pior ainda, o endereço de e-mail para recuperação de senha – sua organização se torna vulnerável a ataques. Os serviços do IAM reduzem os pontos de falha e os protegem com ferramentas para detectar erros quando eles são cometidos.

- Produtividade. Depois de fazer logon no portal principal do IAM, seu funcionário não precisa mais se preocupar em ter a senha ou o nível de acesso correto para desempenhar suas funções. Além de todos os funcionários terem acesso ao conjunto perfeito de ferramentas para seu trabalho, seu acesso pode ser gerenciado como um grupo ou função em vez de individualmente, reduzindo a carga de trabalho de seus profissionais de TI.

O IAM melhora a conformidade regulatória?

A segurança também é uma questão de lei, regulamentação e contratos. Padrões de proteção de dados como a Lei Geral de Proteção de Dados (LGPD),o Regulamento Geral de Proteção de Dados da Europa (GDPR), HIPPA e a Lei Sarbanes-Oxley nos EUA impõem padrões rígidos de segurança de dados. Com uma solução IAM, seus usuários e sua organização podem garantir que os mais altos padrões de segurança, rastreamento e transparência administrativa sejam comuns em suas operações diárias.

Como o IAM funciona?

As soluções de gerenciamento de identidade geralmente executam duas tarefas:

- O IAM confirma que o usuário, software ou hardware são quem eles dizem ser autenticando suas credenciais em um banco de dados. As ferramentas de identidade na nuvem do IAM são mais seguras e flexíveis do que as soluções tradicionais de nome de usuário e senha.

- Os sistemas de gerenciamento de acesso de identidade concedem apenas o nível apropriado de acesso. Em vez de um nome de usuário e senha que permitem acesso a um conjunto de software inteiro, o IAM permite que fatias estreitas de acesso sejam divididas, ou seja, editor, visualizador e comentador em um sistema de gerenciamento de conteúdo.

Qual é a diferença entre gerenciamento de identidade e gerenciamento de acesso?

O gerenciamento de identidade confirma que você é você e armazena informações sobre você. Um banco de dados de gerenciamento de identidade contém informações sobre sua identidade – por exemplo, seu cargo e seus subordinados diretos – e autentica que você é, de fato, a pessoa descrita no banco de dados.

O gerenciamento de acesso usa as informações sobre sua identidade para determinar a quais conjuntos de software você tem permissão de acesso e o que você tem permissão para fazer ao acessá-los. Por exemplo, o gerenciamento de acesso garantirá que todos os gerentes com subordinados diretos tenham acesso a um aplicativo para aprovação do quadro de horários, mas não tanto acesso que possam aprovar seus próprios quadros de horários.

Cloud versus IAM local

No passado, a maior parte do gerenciamento de identidade e acesso era gerenciada por um servidor nas instalações físicas de uma organização, que era chamada de local. A maioria dos serviços de IAM agora é gerenciada por um provedor na nuvem para evitar custos de manutenção física para a organização, bem como para garantir tempo de atividade, sistemas distribuídos e redundantes e SLAs curtos.

O que é o AWS Identity and Access Management?

O gerenciamento de identidade e acesso da Amazon Web Services (AWS) é simplesmente o sistema IAM integrado à AWS. Ao usar o AWS IAM, você pode criar usuários e grupos da AWS e conceder ou negar acesso a serviços e recursos da AWS. O AWS IAM está disponível gratuitamente.

O serviço AWS IAM fornece:

Controle de acesso refinado aos recursos da AWS

Autenticação multifator da AWS

Recursos de análise para validar e ajustar políticas

Integração com soluções externas de gerenciamento de identidade

Quais ferramentas eu preciso para implementar o gerenciamento de identidade e acesso?

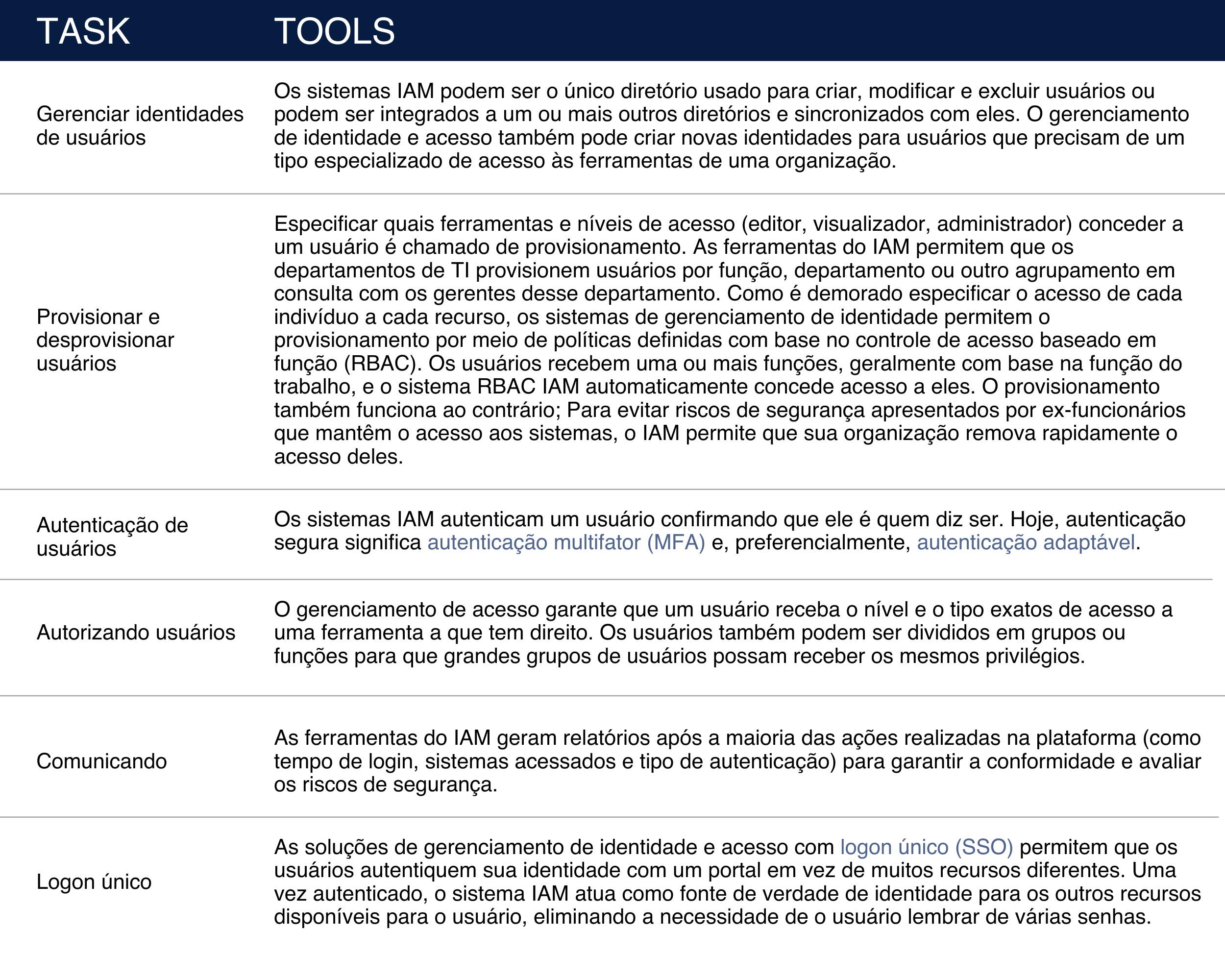

As ferramentas necessárias para implementar o IAM incluem ferramentas de gerenciamento de senhas, software de provisionamento, aplicativos de aplicação de políticas de segurança, aplicativos de relatório e monitoramento e repositórios de identidade. As ferramentas do IAM podem incluir, mas não estão limitadas a:

MFA

A autenticação multifator significa que seu provedor de IAM exige mais de um tipo de prova de que você é quem diz ser. Um exemplo típico é exigir uma senha e uma impressão digital. Outras opções de MFA incluem reconhecimento facial, varreduras de íris e tokens físicos como um Yubikey.

SSO

SSO significa logon único. Se sua solução de IAM fornece login único, isso significa que seus usuários podem fazer login apenas uma vez e tratar a ferramenta de gerenciamento de identidade e acesso como um “portal” para os outros pacotes de software aos quais eles têm acesso, tudo sem fazer login em cada um.

O que inclui uma estratégia de implementação de IAM?

Como base de uma arquitetura de Zero Trust, uma solução de IAM deve ser implementada usando princípios de Zero Trust, como acesso com privilégios mínimos e políticas de segurança baseadas em identidade.

Gerenciamento de identidade central

Um princípio fundamental da Zero Trust é gerenciar o acesso a recursos no nível de identidade, portanto, ter o gerenciamento centralizado dessas identidades pode tornar essa abordagem muito mais simples. Isso pode significar migrar usuários de outros sistemas ou pelo menos sincronizar seu IAM com outros diretórios de usuários em seu ambiente, como um diretório de recursos humanos.

Acesso seguro

Como a segurança no nível de identidade é fundamental, um IAM deve certificar-se de que está confirmando as identidades daqueles que estão efetuando login. Isso pode significar a implementação de MFA ou uma combinação de MFA e autenticação adaptativa para poder levar em consideração o contexto de a tentativa de login: local, hora, dispositivo, etc.

Controle baseado em políticas

Os usuários devem receber apenas autorização para executar suas tarefas necessárias e não mais privilégios do que o necessário. Um IAM deve ser projetado para dar aos usuários acesso a recursos com base em sua função, departamento ou quaisquer outros atributos que pareçam apropriados. Como parte da solução de identidade gerenciada centralmente, essas políticas podem garantir que os recursos estejam seguros, não importa de onde estejam sendo acessados.

Política de Zero Trust

Uma política de Zero Trust significa que a solução IAM de uma organização está constantemente monitorando e protegendo a identidade e os pontos de acesso de seus usuários. No passado, as organizações operavam com uma política “quando você entra, você tem acesso”, mas as políticas de Zero Trust garantem que cada membro da organização seja constantemente identificado e seu acesso gerenciado.

Contas privilegiadas protegidas

Nem todas as contas em um sistema de gerenciamento de acesso são criadas iguais. Contas com ferramentas especiais ou acesso privilegiado a informações confidenciais podem receber um nível de segurança e suporte adequado ao seu status de guardião da organização.

Treinamento e suporte

Os provedores de IAM fornecem treinamento para os usuários que estarão mais envolvidos com o produto – incluindo usuários e administradores – e geralmente fornecem atendimento ao cliente para a integridade de longo prazo de sua instalação do IAM e seus usuários.

Tecnologias IAM

Espera-se que um sistema IAM seja capaz de se integrar a muitos sistemas diferentes. Por causa disso, há certos padrões ou tecnologias que todos os sistemas IAM devem oferecer suporte: Security Access Markup Language, OpenID Connect e System for Cross-domain Identity Management.

Linguagem de marcação de acesso de segurança (SAML)

SAML é um padrão aberto usado para trocar informações de autenticação e autorização entre um sistema de provedor de identidade, como um IAM, e um serviço ou aplicativo. Esse é o método mais comumente usado para que um IAM forneça a um usuário a capacidade de fazer login em um aplicativo que foi integrado à plataforma do IAM.

OpenID Connect (OIDC)

OIDC é um padrão aberto mais recente que também permite que os usuários efetuem login em seus aplicativos a partir de um provedor de identidade. É muito semelhante ao SAML, mas é construído nos padrões OAuth 2.0 e usa JSON para transmitir os dados em vez de XML, que é o que o SAML usa.

Sistema para gerenciamento de identidade entre domínios (SCIM)

SCIM é o padrão usado para trocar automaticamente informações de identidade entre dois sistemas. Embora tanto o SAML quanto o OIDC possam passar informações de identidade para um aplicativo durante o processo de autenticação, o SCIM é usado para manter as informações do usuário atualizadas sempre que novos usuários são atribuídos ao serviço ou aplicativo, os dados do usuário são atualizados ou os usuários são excluídos. O SCIM é um componente chave do provisionamento de usuários no espaço do IAM.