Uma pergunta que ouvimos de muitos administradores de TI é: “Posso mover meu Active Directory para a nuvem?”

Esta questão tornou-se ainda mais relevante devido ao desejo contínuo dos colaboradores de continuarem a trabalhar a partir de casa (pelo menos parte da semana) regularmente. Da mesma forma, alguns administradores desejam trazer o Active Directory (AD) para seus recursos de nuvem, porque é o sistema de gerenciamento de acesso de usuário com o qual estão mais familiarizados.

Infelizmente, não é tão fácil mover o AD para a nuvem, nem fazê-lo funcionar corretamente se você fizer isso. A Microsoft procurou resolver esse problema modernizando o Active Directory com uma arquitetura prescrita para gerenciamento de identidade e acesso (IAM) em nuvem e serviços de segurança. Ele posiciona o AD como uma tecnologia legada que está “incorporada”, mas vulnerável a ataques… sem adicionar vários serviços Microsoft. O serviço de diretório Entra ID , que estende o AD para a nuvem, está no centro de tudo.

A modernização do AD para oferecer suporte aos trabalhadores remotos, a todos os dispositivos que eles usam e aos recursos da nuvem pode ser feita sem prendê-lo à nova e expansiva arquitetura da Microsoft. Este artigo descreve como a Microsoft afirma que o AD pode funcionar com ambientes em nuvem, mas também descreve como você pode atender a esses requisitos (e muito mais) com a plataforma de diretório aberto do JumpCloud. JumpCloud sincroniza/federa com AD e todos os provedores de nuvem onde suas cargas de trabalho são executadas.

Você não pode mover o Active Directory de maneira fácil e completa para a nuvem

Vamos examinar alguns casos de uso para execução do AD na nuvem. O AD pode ser executado como um serviço gerenciado ou como infraestrutura como serviço em uma nuvem privada virtual, que é um ambiente privado isolado em uma nuvem pública. Ele pode resolver problemas de maneira familiar, mas lembre-se de que o AD nunca foi planejado para funcionar na nuvem. A abordagem tem vários prós e contras:

- Prós:

- O AD pode ser configurado e gerenciado automaticamente, desde replicação e recuperação até atualizações de software. Os provedores de nuvem irão otimizá-lo para cargas de trabalho em nuvem, como aplicativos personalizados baseados em .NET e SQL Server, ou até mesmo instâncias hospedadas do SharePoint. As plataformas em nuvem que oferecem AD, como AWS, possibilitam criar uma relação de confiança com seu AD local.

- O AD é familiar e muitos administradores acreditam que é mais rápido e simples começar a usá-lo. É algo que funcionou para eles no passado, então por que não?

- Você pode gerenciar usuários remotos e endpoints do Windows sem gastar muito para construir sua sala de servidores e hardware de rede.

- Muitos aplicativos e sistemas legados oferecem suporte ao AD, e é tentador “levantar e transferir” os recursos que você já possui para a nuvem para evitar refatorá-los ou substituí-los por serviços em nuvem.

- Contras:

- O AD não fornece gerenciamento universal de endpoints (UEM), não importa onde esteja hospedado. Uma estratégia de segurança Zero Trust não separa o gerenciamento de dispositivos do IAM, e os dispositivos não gerenciados apresentam um sério risco de segurança porque não podem ser verificados antes de serem usados para acessar seus recursos.

- Os provedores de nuvem operam sob um modelo de responsabilidade compartilhada para tratar da segurança. Usar o AD como uma solução IAM na nuvem adiciona sobrecarga e riscos de gerenciamento, porque os mesmos problemas existentes no local são transferidos para sua VM na nuvem.

- O AD não dá suporte ao logon único (SSO) para recursos que não sejam do Windows, mesmo que esteja hospedado na nuvem. Ele não funcionará com protocolos web, como OIDC e SAML, e não pode automatizar autorizações de usuários/grupos em aplicativos web usando SCIM.

- Ele não pode realizar autenticação multifator (MFA), muito menos autenticação moderna sem senha ou acesso condicional para usuários privilegiados. Isso pode colocar em risco identidades e credenciais de dispositivos, assim como no local.

- Também carece de integrações com outros diretórios de nuvem e sistemas de RH para gerenciamento do ciclo de vida. Seu clássico gerenciamento de grupo, projetado para ambientes locais há duas décadas, continua. Os recursos modernos de diretório que automatizam o ciclo de vida da identidade, como grupos dinâmicos, não estão disponíveis no AD.

- O AD deve ser integrado à infraestrutura RADIUS existente para acessar dispositivos de rede ou para ser usado como um segundo fator de autenticação.

- Um diretório em nuvem moderno e uma solução UEM podem ser mais econômicos para gerenciar usuários e dispositivos.

- Os provedores de nuvem integram-se aos provedores de identidade em nuvem (IdPs) com menos sobrecarga de gerenciamento e menos risco e responsabilidade pela infraestrutura de TI. O AD não pode fazer isso sozinho, mesmo que esteja na nuvem.

- Usar o AD para habilitar aplicativos legados dá o pontapé inicial para migrações para a nuvem e adoção de melhores práticas de segurança. Isso pode ser um antipadrão de adoção da nuvem.

Entendemos. Parece mais fácil iniciar uma VM na AWS e usar o AD para gerenciar seus usuários lá. A Microsoft publica muitas orientações que não são seguidas em ambientes de TI do mundo real. Pode ser difícil acompanhar todas essas recomendações e você tem outras prioridades. Sugerimos que você considere como essa abordagem aumenta sua área de superfície de ataque por meio da infraestrutura de servidores do AD e negligencia a segurança de identidades com controles Zero Trust. A Microsoft não está errada ao denunciar as vulnerabilidades do AD, que são bem compreendidas e exploradas por malfeitores. A abordagem ideal é evitar os riscos sem assumir novos custos e complexidades.

Arquitetura de referência da Microsoft

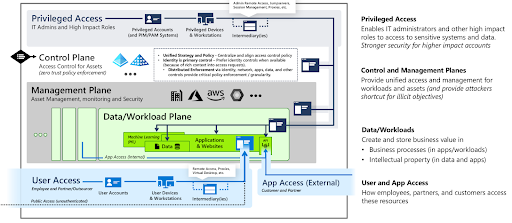

O modelo de acesso empresarial da Microsoft substitui o modelo de camadas do AD, onde há uma separação lógica entre os ativos do AD em um único domínio. O novo modelo abrange instalações AD, é multinuvem e inclui usuários de vários IdPs. O caminho da Microsoft para executar o AD na nuvem sempre inclui o Entra ID, a fim de estender o AD para oferecer suporte a aplicativos em nuvem e usuários remotos. A Microsoft recomenda que você use o Entra ID ao executar instâncias de nuvem do AD, mas sua orientação não para no controle de acesso.

A separação dos controladores de domínio dos servidores de aplicativos e dos sistemas de usuários finais é um modelo legado. Este é o novo modelo da Microsoft para controle de acesso empresarial. Crédito da imagem: Microsoft.

- A Microsoft recomenda que o Entra ID Premium 2 tenha proteção de identidade, independentemente de onde o AD esteja hospedado.

- A Microsoft recomenda o Defender for Identity para proteger o AD contra movimentos laterais de invasores e escalonamento de privilégios devido a seus problemas de segurança endêmicos.

- A Microsoft recomenda o Defender for Servers para proteção contra ameaças quando o AD estiver em execução no Azure, AWS ou GCP. Sugere-se que o Microsoft Defender for Endpoints, sua detecção e resposta de endpoint (EDR), tenha proteção completa contra ameaças. Outro componente chamado Azure Arc é necessário quando a sua plataforma de nuvem não é o Azure.

- A Microsoft recomenda o Defender for Cloud para gerenciar o gerenciamento de postura de segurança para cargas de trabalho executadas em outras nuvens, como AWS.

Executar o AD na nuvem pode ser mais do que você esperava ou, pelo menos, uma maneira muito mais complicada de gerenciar seu patrimônio digital. Os administradores de TI desejam flexibilidade para escolher quais soluções são melhores para sua equipe. Isso começa com a modernização do AD, integrando-o a um diretório de nuvem que possui UEM, ou substituindo o Active Directory como ponto de controle.

Ganhando flexibilidade com seu diretório

O diretório aberto do JumpCloud pode ser considerado um Active Directory na nuvem que atende aos requisitos modernos de TI. Seu foco é devolver aos administradores de TI o controle sobre o IAM corporativo, criando um diretório que pode gerenciar todos os principais sistemas (Android, Mac, Windows, Linux), servidores em nuvem e locais (por exemplo, AD, AWS, GCP, data centers internos, etc.), redes (Cloud RADIUS), dados por meio de servidores de arquivos físicos e virtuais, logon único para aplicativos (web e locais) e muito mais por meio de uma plataforma web central. JumpCloud fornece:

- Integração do Active Directory (ADI) para seus domínios locais

- UEM para seus dispositivos com opções de gerenciamento de patches de navegador e sistema operacional

- Grupos dinâmicos para automação e gerenciamento do ciclo de vida

- OIDC, SAML, uma API RESTful para aplicativos web e um gerenciador de senhas para instâncias onde o SSO não é uma possibilidade

- JumpCloud Go , uma credencial vinculada a hardware e resistente a phishing para logins sem senha

- Nuvem RADIUS e LDAP

- MFA em todo o ambiente

- Opção de políticas de acesso condicional

- Relatórios e telemetria

Por meio de um diretório de nuvem unificado, os administradores e, talvez mais importante, os usuários finais, têm a capacidade de escolher suas soluções novamente.

Experimente a plataforma de diretório aberto da JumpCloud

Não use uma abordagem local legada na nuvem se não for necessário. O AD aumenta os riscos de segurança, aumenta a sobrecarga de gerenciamento e pode potencialmente prendê-lo a um conjunto de ferramentas integradas verticalmente se você seguir as recomendações da Microsoft.

Se você quiser saber mais sobre como recuperar o controle sobre sua infraestrutura de TI com uma plataforma de diretório mais flexível, envie-nos uma mensagem ou comece com uma demonstração . Teremos prazer em falar com você sobre os recursos e soluções que uma plataforma de diretório em nuvem pode oferecer.