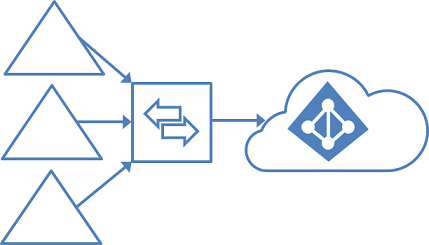

Os fluxos de relacionamento de confiança do Active Directory (AD) são um conceito familiar para muitos administradores de TI encarregados de mapear quais usuários autenticados podem acessar quais recursos de rede em domínios. As configurações podem ser complexas e a confiança vai além do AD, abrangendo toda a infraestrutura de TI, suas contrapartes em outras organizações e, em última análise, todos os seus usuários.

Modernizar o AD significa adotar serviços em nuvem que tenham uma estrutura organizacional mais plana. Os usuários de outras organizações são segmentados em grupos onde os usuários externos recebem os direitos apropriados, seus dispositivos são gerenciados pelo gerenciamento unificado de endpoints (UEM) e o gerenciamento de identidade e acesso (IAM) impõe associações. A avaliação contínua substitui o domínio do AD e as relações de confiança da floresta.

Este artigo fornece uma visão geral de como as relações de confiança são gerenciadas por meio da automação do ciclo de vida e dos controles de segurança IAM em diretórios de nuvem, modernizando o AD e reduzindo riscos e custos de infraestrutura. Por sua vez, identidades e dispositivos de todos os tipos podem ser desafiados antes que o acesso, também conhecido como “confiança”, seja concedido. Ele também compara o diretório aberto do JumpCloud e como eles são usados para modernizar o AD.

Relações de confiança entre domínios

As relações de confiança de floresta entre domínios dos Serviços de Domínio Active Directory (AD DS) fornecem uma maneira de as autenticações serem confiáveis entre domínios. Um login em um domínio é confiável para outro porque existem “vínculos” entre os domínios em uma floresta ou árvore. Essa configuração simplifica o acesso de usuários e serviços a recursos globais e centraliza a administração e a segurança.

Há muitos benefícios nessa abordagem hierárquica e é compreensível que os administradores que estão bem familiarizados com o AD esperem o mesmo de um diretório na nuvem. No entanto, esta abordagem, tal como o próprio AD, foi concebida para uma era diferente na computação , onde as redes eram o único perímetro em vez de um diretório na nuvem, que valida explicitamente a confiança para todos os pedidos de acesso.

O AD não adota uma abordagem moderna de Zero Trust para segurança, onde você “assume a violação” e “não confia em nada”. A confiança geralmente é inerente às relações de confiança de domínio do AD. Considere que você não apenas confia em um domínio, mas também em uma infraestrutura inteira, em todos os endpoints, pessoas e seus processos. Vamos explorar o que realmente significa “confiança” no domínio AD do ponto de vista da segurança cibernética.

Confie nas infraestruturas de TI

Com o AD, você confia na criptografia de um domínio, na segmentação de rede e na proteção contra ameaças no mais alto nível. O escopo completo da infraestrutura de rede de um domínio inclui inúmeras considerações que vão desde endpoints até configurações de rede e segurança física.

Pergunte a si mesmo em que você está confiando:

- Endpoints: Os endpoints e servidores estão sendo corrigidos? Eles têm o Endpoint Detection and Response (EDR) implantado? Existem políticas que gerenciam endpoints do Windows no AD? Os serviços que não são do Windows estão sendo gerenciados? Os dados estão sendo copiados?

- Active Directory: A arquitetura Enhanced Security Admin Environment (ESAE) está sendo seguida para seguir uma estratégia de acesso privilegiado para administradores? Existe um foco apropriado no gerenciamento do ciclo de vida da identidade ou na proteção da identidade para evitar o movimento lateral através do AD em caso de violação? Você confia totalmente nessas configurações? Protocolos de autenticação legados menos robustos, como o NTLM, estão sendo usados para fins de compatibilidade? Você tem visibilidade total dos logs de eventos e outros indicadores de ataque?

- Redes: O firmware dos switches e firewalls está sendo atualizado? A filtragem e a segurança são adequadas para detectar e prevenir incidentes de segurança? Existe autenticação multifator (MFA) implantada nessa infraestrutura? Soluções como o Gerenciamento de Eventos e Informações de Segurança (SIEM) estão sendo usadas e elas são suficientemente bem suportadas?

- Segurança física: As salas de servidores e outros ativos de rede estão protegidos? Existem procedimentos para registar e limitar o acesso a infraestruturas sensíveis? Existe um plano de recuperação de desastres para garantir as operações comerciais em caso de catástrofe?

Confie nas pessoas

Você não confia apenas em seus colegas administradores; você confia em todos os seus usuários (e fornecedores). Você confia na cadeia de suprimentos de hardware e software deles. Você confia em quão bem as ameaças internas estão sendo reconhecidas e tratadas, bem como no nível de conscientização de segurança da organização.

Sem controles de confiança zero

- AD carece de avaliação contínua de acesso

- AD não possui suporte nativo para MFA, seja baseado em hardware ou software

- AD não possui gerenciamento de acesso privilegiado

- AD não tem acesso condicional para dispositivos e usuários

Em última análise, o AD não atende aos requisitos modernos de TI por si só. As relações de confiança de domínio tradicionais são insuficientes para cumprir os objetivos de uma estratégia de segurança Zero Trust. A Microsoft reconhece isso e recomenda fortemente que as organizações que usam o AD para sua estratégia de segurança de identidade também adotem suas soluções de segurança em nuvem, incluindo o Defender for Identity e o Defender for Endpoint, para identificar incidentes de segurança e orquestrar uma resposta a identidades/dispositivos comprometidos.

O Microsoft Defender para Endpoint também é recomendado se você estender o monitoramento para ameaças de servidor, o que também coloca a Microsoft no controle de sua Detecção e Resposta de Endpoint (EDR).

Modernizando o AD com Cloud IAM e UEM

A Microsoft adota uma abordagem empresarial para resolver desafios de colaboração, enquanto o JumpCloud funciona melhor para pequenas e médias empresas (PMEs) que têm recursos de TI limitados e procuram soluções mais simples. A Microsoft estende o AD com o nível premium de governança de identidade do Entra ID e uma variedade de licenças para serviços de segurança. JumpCloud combina integração AD com gerenciamento automatizado do ciclo de vida por meio de grupos dinâmicos e UEM integrado, oferecendo uma estratégia de segurança Zero Trust com governança e administração de identidade.

Abordagem monolítica da Microsoft

A Microsoft recomenda a utilização de um único inquilino de nuvem Entra ID (quando possível) para consistência na forma como os recursos são suportados, geridos e governados. Uma topologia comum é fazer com que um servidor de sincronização do AD Connect sincronize um dos vários domínios de uma floresta para o Entra. Caso contrário, várias florestas deverão ser acessíveis por um único servidor colocado em uma DMZ ou sub-rede filtrada.

A implantação de vários locatários é mais complexa, mas é suportada pelo recurso de colaboração empresarial do Entra ID, onde usuários externos de domínios confiáveis recebem objetos de usuário no diretório. Os pacotes de acesso são usados para conceder direitos, o que autoriza o acesso do usuário a aplicativos e grupos. As reivindicações de dispositivos e MFA são confiáveis para outros locatários do Entra ID, mas o Entra lida com AuthN/AuthZ e limpa os relacionamentos B2B para locatários, ou seja, “domínios”.

Os recursos IAM corporativos do Entra estão disponíveis para esses aplicativos e identidades. A arquitetura de referência da Microsoft prescreve então o uso de seus serviços de segurança para monitorar identidades e AD. É possível consolidar o gerenciamento e a segurança dos seus domínios com esta pilha, mas um preço não significa “integrado”. As automações e os fluxos de trabalho não são triviais e as mudanças são constantes. A prática preferida é contratar um fornecedor, por tempo indeterminado, para manter tudo.

Licenças premium são necessárias para análises de acesso, e sua equipe (e novas contratações potencialmente dedicadas) devem estar qualificadas para usar tudo isso. Os recursos empresariais do Entra são robustos, mas não são facilmente compreendidos. Os administradores devem entender como usar pacotes de acesso, quais licenças premium usar e como configurar as funções RBAC apropriadas para convidados, ou se sentir confortáveis com o uso de administradores privilegiados para tomar decisões de aprovação para apoiar seus fluxos de trabalho de ID entre locatários.

Um novo recurso de sincronização entre locatários está em versão prévia.

Plataforma de diretório aberto da JumpCloud

JumpCloud é uma plataforma de diretório aberto que gerencia identidades como um provedor de identidade (IdP) independente e por meio da federação com outros IdPs. Inclui gerenciamento unificado de endpoints (UEM) para proteger o acesso de todos os dispositivos, desde Android a produtos Apple, Linux e Windows, usando agentes ou gerenciamento de dispositivos móveis (MDM). JumpCloud suporta autenticação web e protocolos de rede comuns e provisionamento de API, tudo a partir da nuvem.

Os protocolos suportados incluem:

- SAML e OIDC

- LDAP e RAIO

- Integrações pré-construídas com sistemas de RH populares

- JumpCloud também oferece um gerenciador de senhas descentralizado seguro com recursos de colaboração empresarial e gerenciamento para quando o SSO não for uma opção

Recursos de autenticação e autorização:

- JumpCloud Go , uma credencial vinculada a hardware resistente a phishing que oferece autenticação moderna sem senha

- Políticas de acesso condicional fáceis de usar para controle de acesso privilegiado

- Autenticação baseada em certificado para RADIUS

- Push MFA e TOTP em toda a plataforma

- WebAuthn

- Provisionamento SCIM

JumpCloud pode ser usado como parte de sua estratégia de segurança de identidade para modernizar o AD e, ao mesmo tempo, manter seu IdP independente. Fundamentalmente, sua abordagem reduz a complexidade para os administradores que implementam e dão suporte aos seus sistemas. O JumpCloud possibilita que uma equipe menor realize mais tarefas imediatamente, sem a necessidade de contratar fornecedores e consultores externos para implementá-lo.

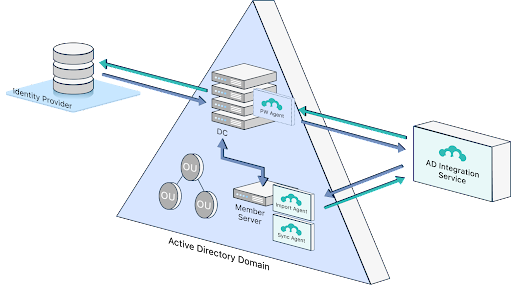

A integração do Active Directory (ADI) do JumpCloud integra o AD com a plataforma de diretório aberto. Existem diversas opções de configuração do AD e do JumpCloud, dependendo das necessidades e objetivos da sua empresa. Aprimoramentos recentes incluem um modelo de implantação mais escalonável que é implantado em um servidor membro do seu domínio para configurar a sincronização. Agora também é possível sincronizar vários domínios com o JumpCloud de uma só vez. A autenticação delegada (semelhante à autenticação de passagem) aproveita as credenciais existentes do AD sem forçar redefinições de senha.

Como o JumpCloud é diferente da Microsoft?

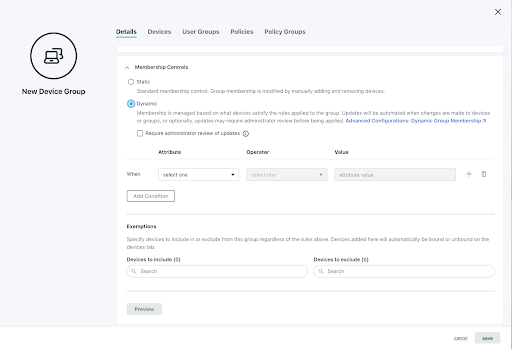

JumpCloud utiliza grupos dinâmicos para dimensionar a forma como os administradores gerenciam usuários e dispositivos a partir de um único painel de controle. O Entra possui grupos dinâmicos, mas as expressões devem ser criadas pelos administradores e o gerenciamento de dispositivos do Intune é um produto separado. A automação baseada em regras do JumpCloud é pré-construída e fundamental. Os grupos dinâmicos usam atributos do seu AD (ou sistemas de RH) para melhorar sua segurança e, ao mesmo tempo, otimizar o gerenciamento de TI. Em última análise, os administradores podem gastar menos tempo trabalhando em tarefas de integração e gerenciamento do ciclo de vida e mais tempo em prioridades mais altas.

Os grupos dinâmicos fornecem “revisões de acesso” automatizadas sem preços premium ou a necessidade de requalificar sua equipe para usar soluções de governança de identidade corporativa da Microsoft. Essa governança é aplicada aos seus domínios à medida que você os integra ao diretório aberto do JumpCloud. O AD será modernizado sem recomeçar e destruir tudo o que você construiu. A autenticação também é mais forte que o Kerberos e é separada da pilha de segurança da Microsoft.

A combinação de grupos dinâmicos e JumpCloud Go, com IAM/UEM unificado e amplo suporte para protocolos de autenticação comuns, torna a implantação da autenticação moderna mais prática. Muitas organizações são violadas quando as soluções de MFA não são totalmente utilizadas e existem lacunas na cobertura. A maioria das organizações implanta mais do que dispositivos Windows, mas o Windows Hello, a solução de autenticação moderna da Microsoft, não se integra no nível de login do usuário do dispositivo além do Windows. Os custos de gerenciamento e os riscos de segurança aumentam quando produtos e soluções que não são da Microsoft, como Google Workspace e dispositivos MacOS, existem em fluxos de autenticação isolados.

A plataforma unificada IAM/UEM da JumpCloud quebra silos para aumentar a segurança defensiva contra ameaças cibernéticas. Ele unifica domínios de origem diferentes quando é usado para AuthN/AuthZ em seus recursos; você ganha visibilidade sobre as atividades que ocorrem em vários domínios e em quais recursos os usuários estão conectados. A integração de suas ferramentas de segurança preferidas com o JumpCloud pode aproveitar esses eventos para identificar incidentes e orquestrar uma resposta.

Para ser claro, o JumpCloud não é um SIEM, mas apresenta relatórios integrados, bem como ferramentas integradas chamadas Directory Insights e System Insights para registro de eventos e conformidade.

Em última análise, o JumpCloud torna muitos dos recursos “premium” encontrados no Entra e no Intune mais acessíveis, preservando a flexibilidade, oferece a opção de usar as melhores soluções sem comprometer a monocultura da Microsoft e oferece maior controle sobre suas identidades.

Agende uma demonstração do JumpCloud

Agende uma demonstração para discutir como o JumpCloud moderniza o AD e para saber mais sobre nossas opções de assistência de implementação, serviços de migração, scripts personalizados e muito mais.